AWSは研修で触ったことがある程度で、ゼロから1人でやったことがないので初心に戻りたいと思います。

アカウント開設から普段使い用のIAMユーザーの作成まで行います。

学習記録も兼ねた記事一覧をこちらの記事にまとめています。

サインアップ

以下の公式リンクからサインアップを行います。

確認コードを入力したら、ルートユーザーパスワードを設定します。

ルートユーザーパスワードを設定したら連絡先情報と請求情報の入力、そして本人確認を行います。

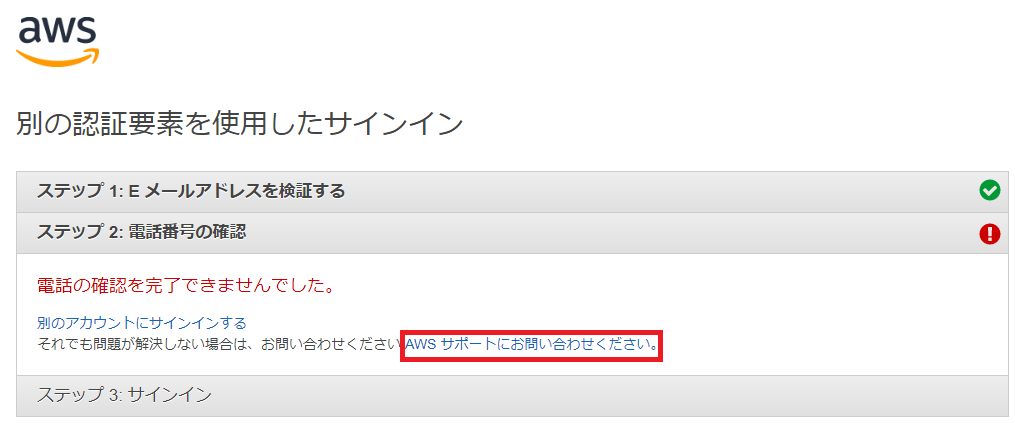

なお、電話番号は先頭に「+81」を付けて「0」を省略する必要があります。

「+8190-xxxx-xxxx」や「+8180-xxxx-xxxx」など

(これをやらないと電話による本人確認が必要な際に上手くいきません)

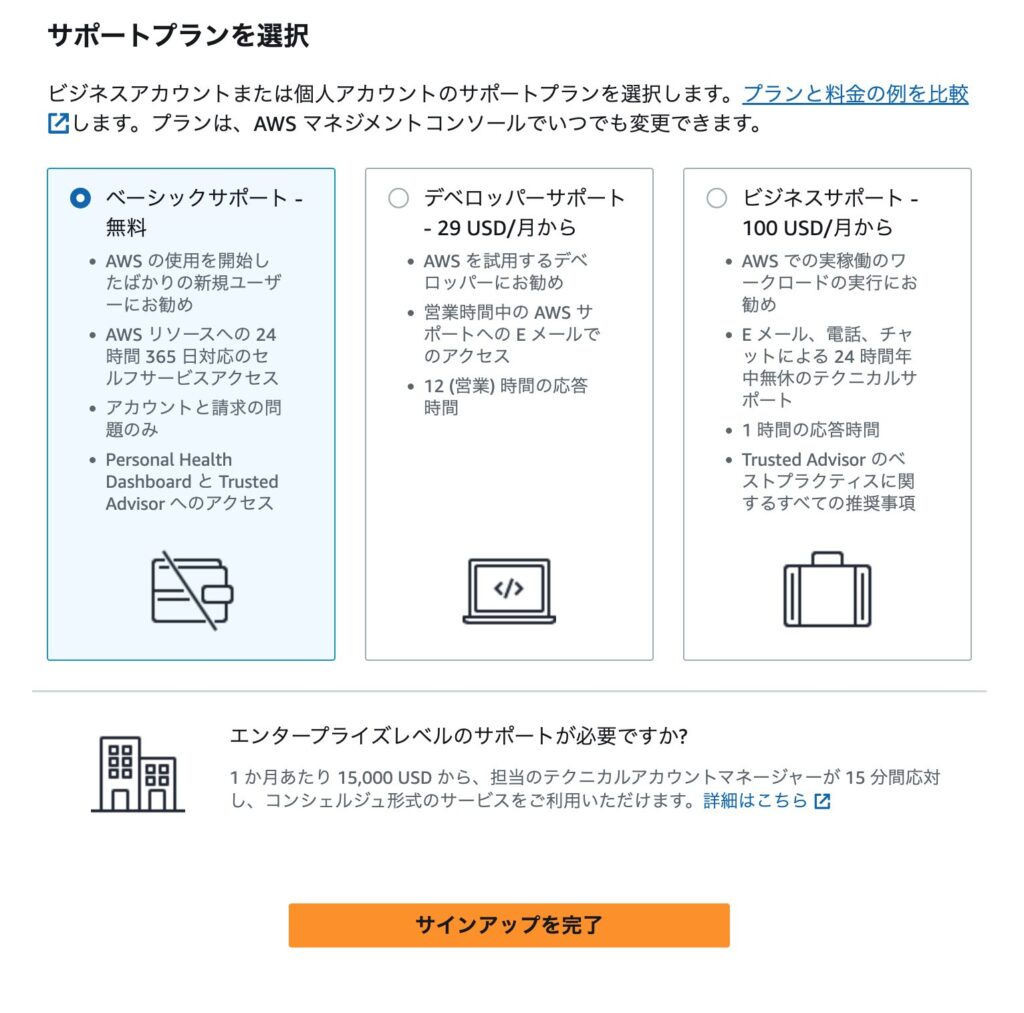

最後にサポートプランを選択してサインアップ完了です。

【ミニコラム:ルートユーザー】

ルートユーザーとはなんでもできるアカウントです。

すべてのサービスを変更する権限を持っており、思わぬ変更をする可能性があります。

そのため各種サービスへの権限が制限されているIAMユーザーを使うことが推奨されています。

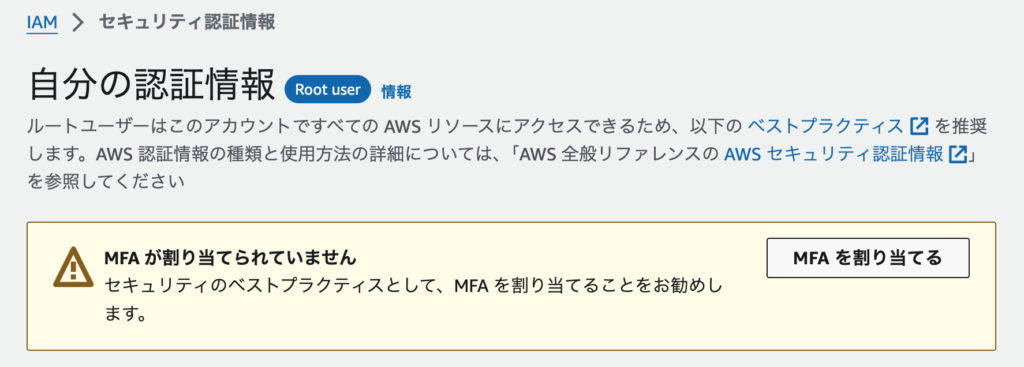

ルートユーザーのMFA設定

MFA(多要素認証)を設定することで、パソコンとスマートフォンなど2つ以上の方法で認証を行い、セキュリティを強化します。

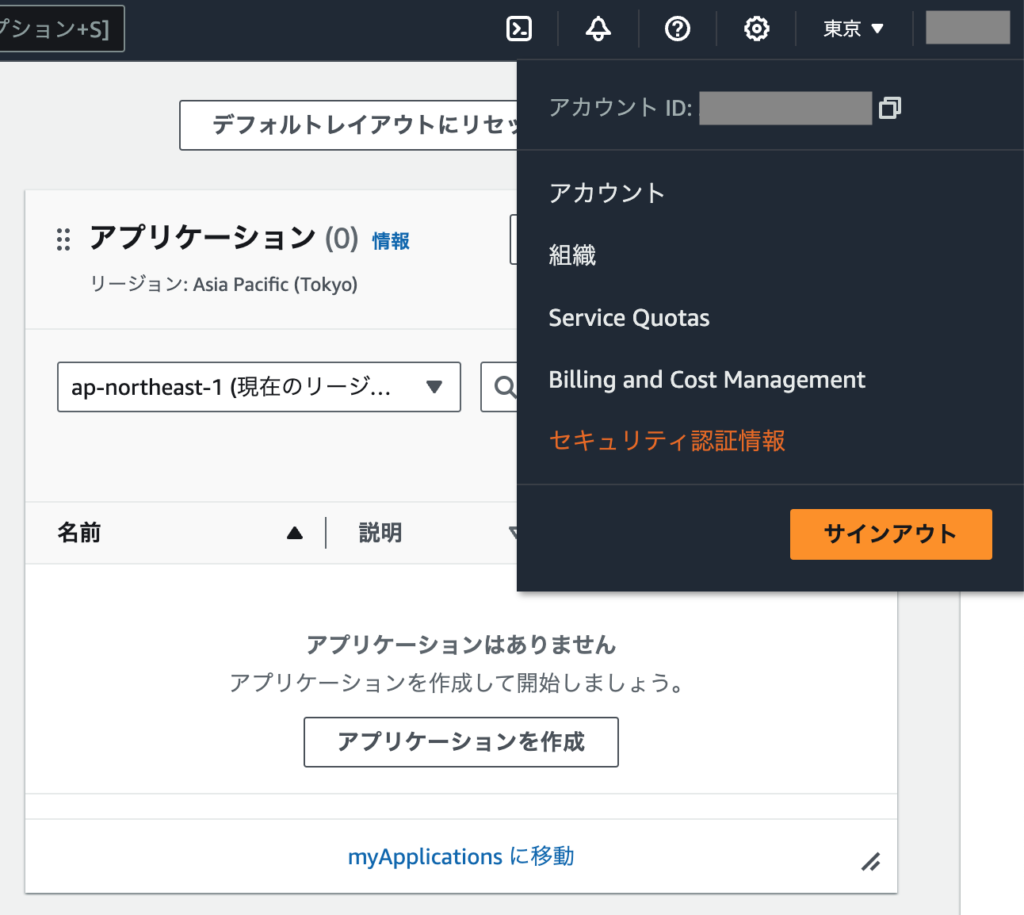

AWSのホーム画面 > 右上の自分のアカウント名 > セキュリティ認証情報

MFAが割り当てられていないと警告が出ているので「MFAを割り当てる」をクリックします。

- MFAデバイスを選択

- MFAで使用するデバイス名を入力します。

- MFAで使用するデバイスを選択します。

デフォルトで選択されている「Authenticator App」が使いやすいです。

- デバイスの設定を行います。

- スマートフォンに認証アプリがなければGoogle AuthenticatorやMicrosoft Authenticator などの認証アプリをインストールします。

- QRコードを表示してアプリで読み取ります。

- 認証アプリからコードを入力します。

【ミニコラム:Appleのユニバーサルクリップボード】

iPhoneとMac、iPadとMacなど、同じApple IDでサインインしているデバイス間でコピーした内容が同期する機能がAppleにはあります。

MFAのコードをiPhoneでコピーしたら、そのままMacでペーストできます。

Appleの素晴らしいエコシステムの1つです。

以上でMFA設定完了です。

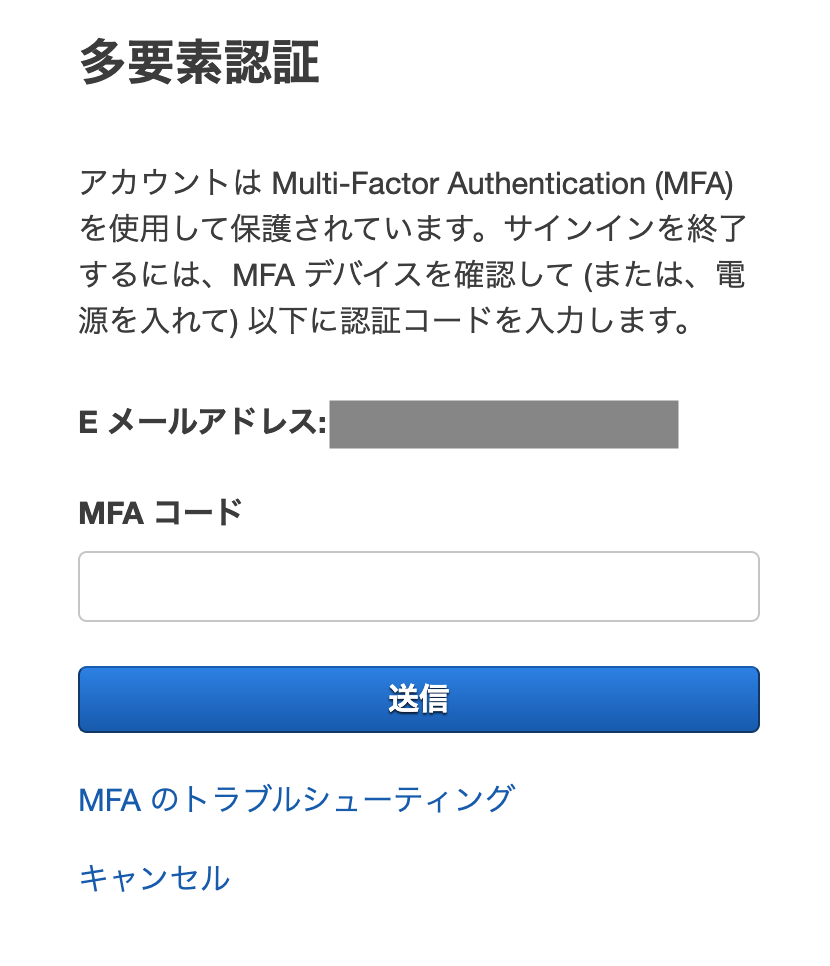

MFA設定完了後に再度サインインする際には、MFAのワンタイムパスワードが求められるようになりました。

IAMユーザーの設定

ルートユーザーは強すぎる権限を持つため、普段は使わないことが推奨されています。

厳密にはユーザーの役割に応じた最小限の権限を与えることが推奨されていますが、ここでは普段使いを想定して管理者用と閲覧者用のIAMユーザーをマネージドポリシーを使用して作成します。

【ミニコラム:ルートユーザーとAdministratorAccessポリシーの違い】

IAMを作成しても強い権限を持たせたら意味ないのでは?と思ったので調べました。

ルートユーザーのみができることは以下のようなことだそうです。

- AWSアカウント解約

- AWSサポートプランの変更(サインアップで選択したものです)

- 支払いオプションの変更、または削除

参考:https://qiita.com/s_yanada/items/7d91da94840dbced384b

IAMユーザーの作成

ではIAMユーザーを作成していきます。

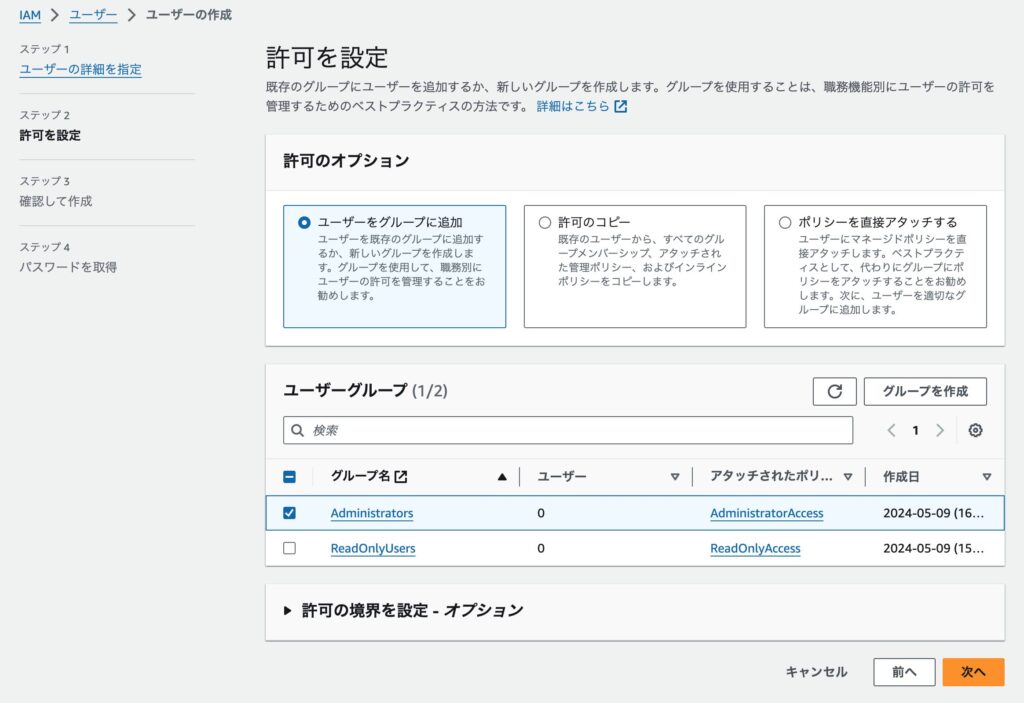

ユーザーグループの作成

| ユーザーグループ名(任意) | 許可ポリシー | |

| 管理者用 | Administrators | AdministratorAccess |

| 閲覧者用 | ReadOnlyUsers | ReadOnlyAccess |

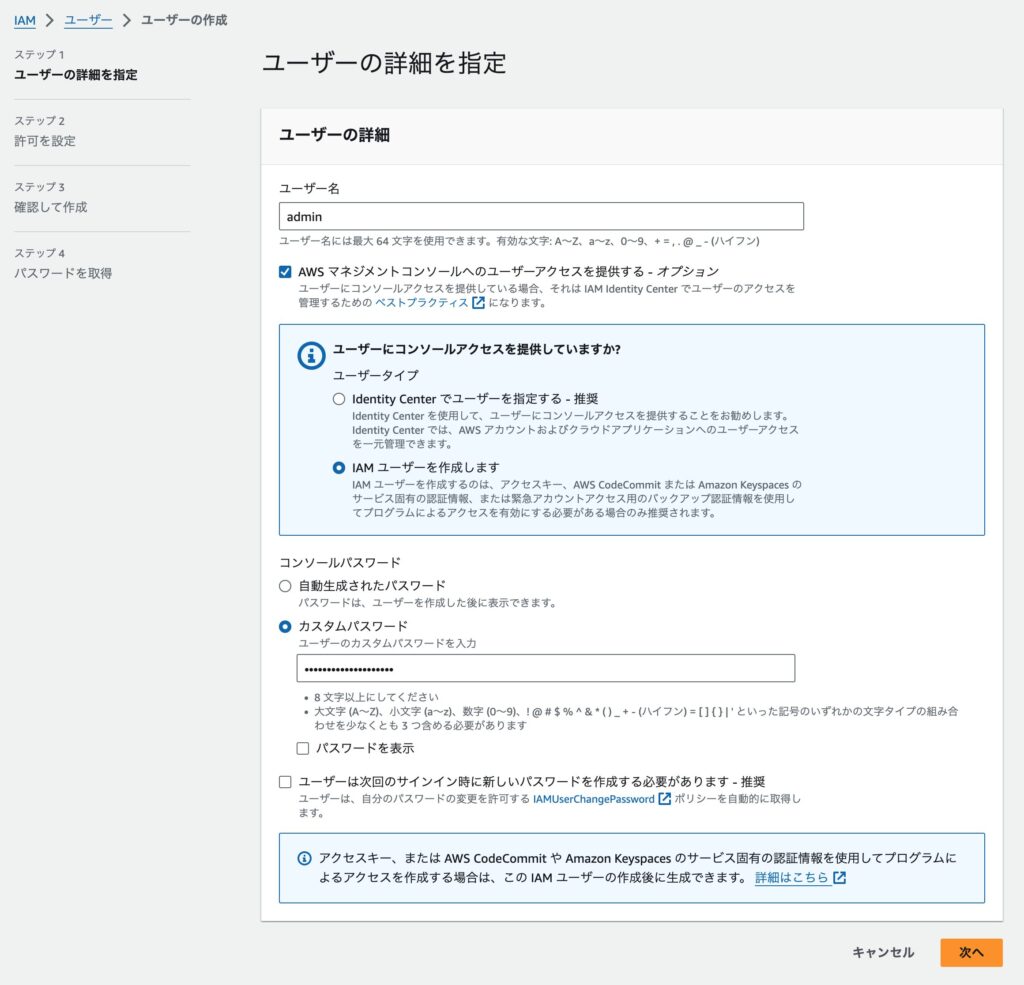

ユーザーを作成

(以下はadminの場合)

閲覧用も同様に行います。

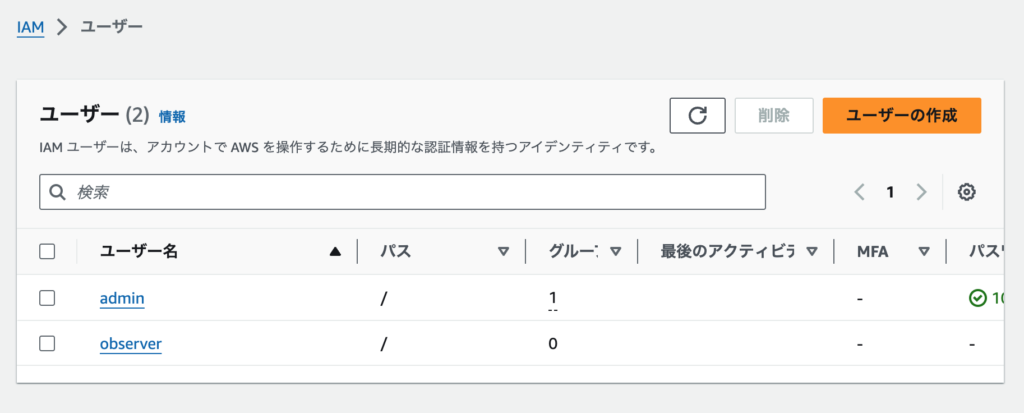

IAMユーザーが作成されました。

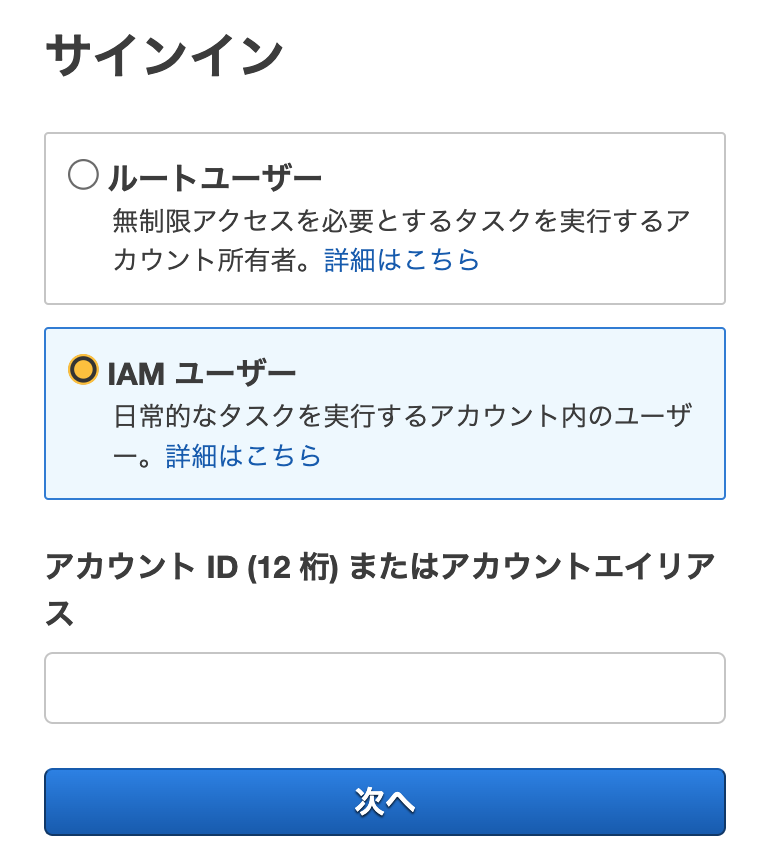

これでIAMユーザーでサインインできるようになっています。

IAMユーザーの認証情報管理権限の追加

ここまでの設定では、IAMユーザーが自分で自分のセキュリティ設定を変更することができません。

自分のパスワードやMFAを管理できるように権限(IAMポリシー)を作成して付与します。

自身の認証情報管理ポリシーの作成

以下のリンクから自身の認証情報管理ポリシー取得し、ポリシーエディタに入力します。

このポリシーを適用するとMFAが無効の時、ほとんどのアクションができなくなります。

アタッチ後に各IAMユーザーはMFAを設定する必要があります。

ポリシー名と説明を入力して「ポリシーを作成」をクリックします。

IAMユーザーにアタッチ

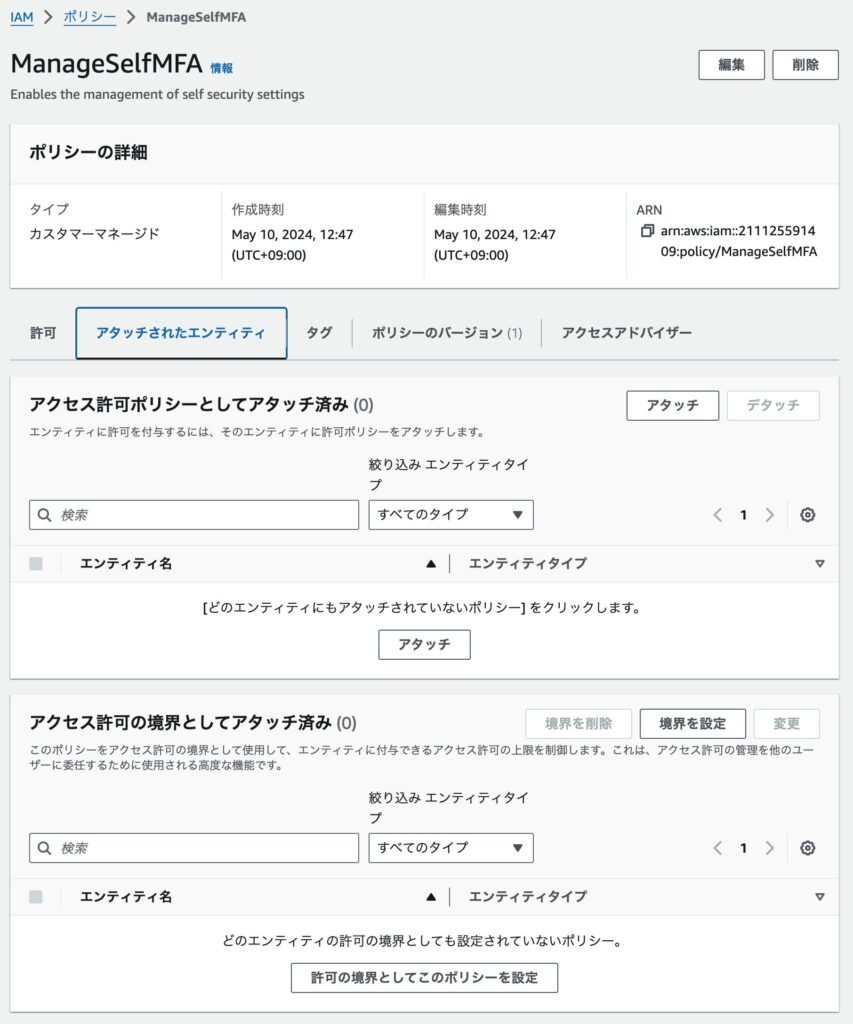

作成したポリシー > アタッチされたエンティティ > アタッチを選択します。

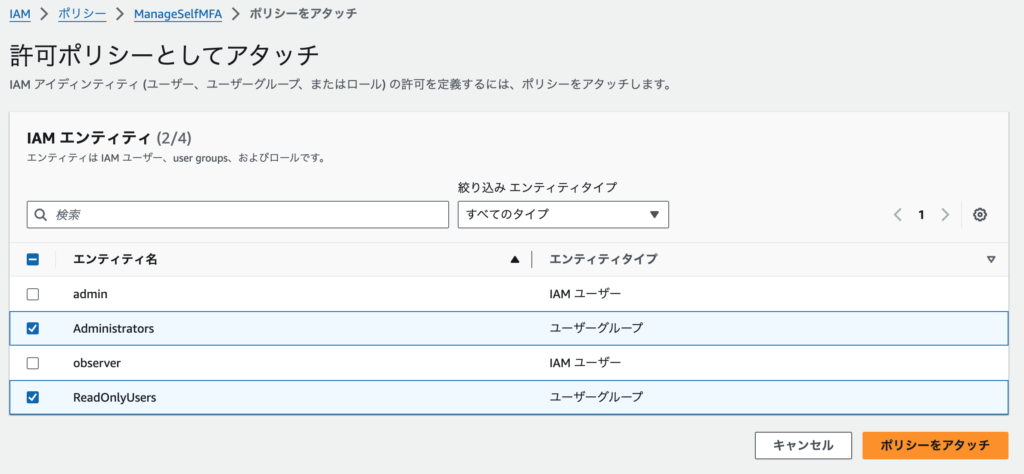

ユーザーグループを選択してアタッチします。

【ミニコラム:ユーザーグループとポリシー】

ユーザーグループにアタッチされたポリシーは、そのユーザーグループに属するすべてのユーザーに適用されます。

IAMユーザーのMFA設定

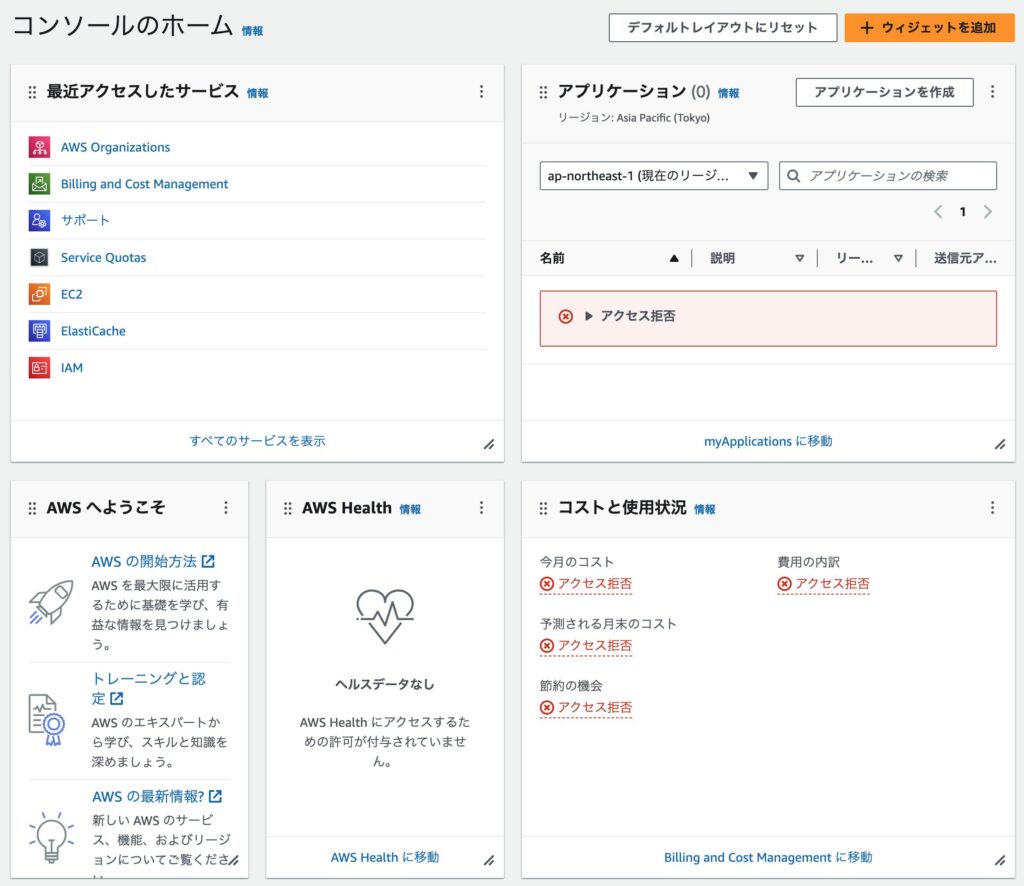

上記のポリシーが適用されるとMFAを設定しないとほとんどのサービスが使えません。

adminユーザーでサインインすると以下のようにいくつかのサービスがアクセス拒否されています。

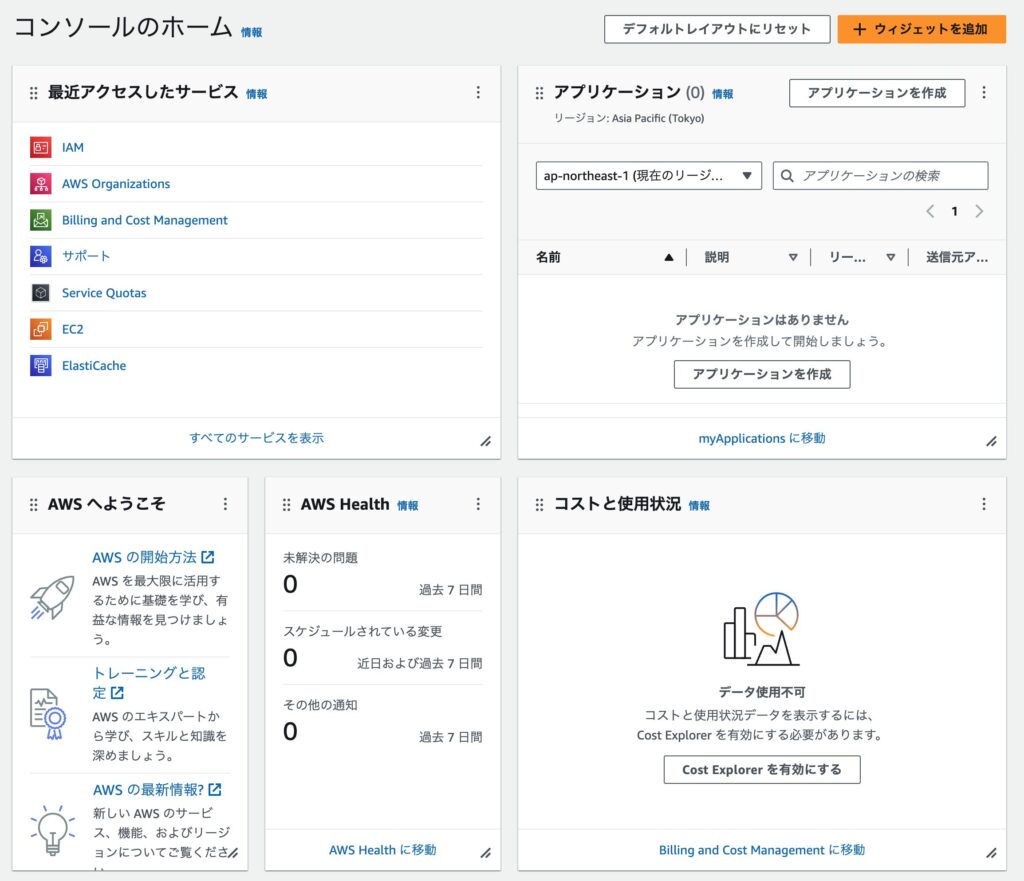

MFAをルートユーザーの時と同様に設定します。

設定後、サインインを行う(MFAあり)と以下のようにアクセス拒否がなくなります。

まとめ

以上がAWSの解説・セットアップ手順です。

ここからEC2インスタンスを起動したりしてデプロイすることになります。

引き続き勉強して手順整理したいと思います。

参考文献

ほとんど1個目のサイトを参考にしました。

コメント